iOS | 加壳脱壳 | Objective-C

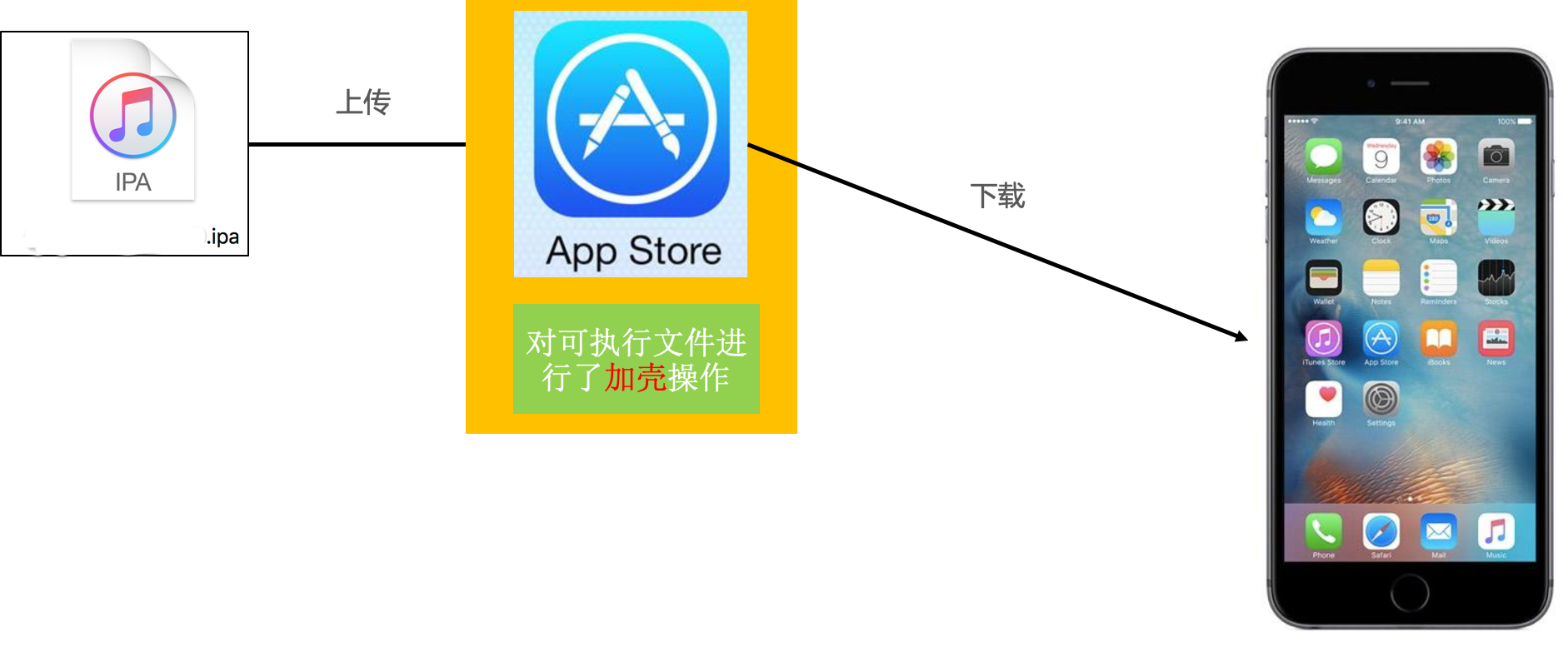

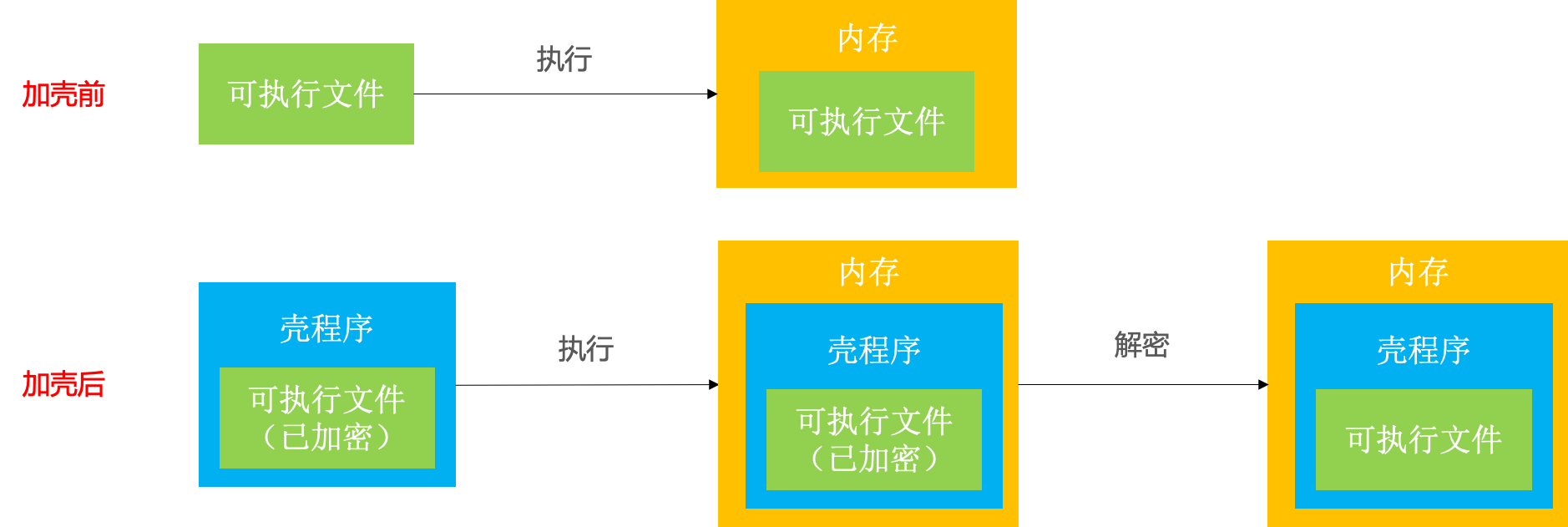

1.加壳

什么是加壳 ?

利用特殊的算法,对可执行文件的编码进行改变(比如压缩、加密),以达到保护程序代码的目的

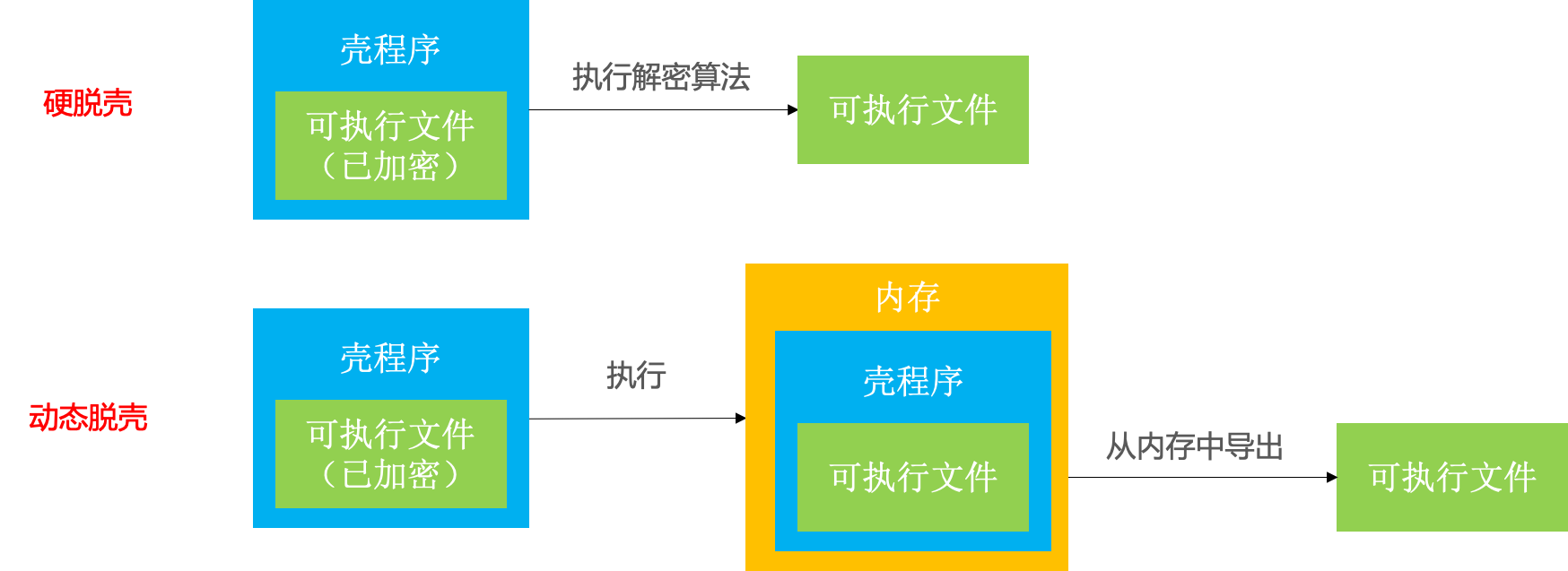

2. 脱壳

什么是脱壳?

摘掉壳程序,将未加密的可执行文件还原出来(有些人也称为“砸壳”)脱壳主要有2种方法:硬脱壳、动态脱壳

3.iOS中的脱壳工具

- iOS中有很多好用的脱壳工具

- Clutch:https://github.com/KJCracks/Clutch

- dumpdecrypted: https://github.com/stefanesser/dumpdecrypted/

- AppCrackr、Crackulous

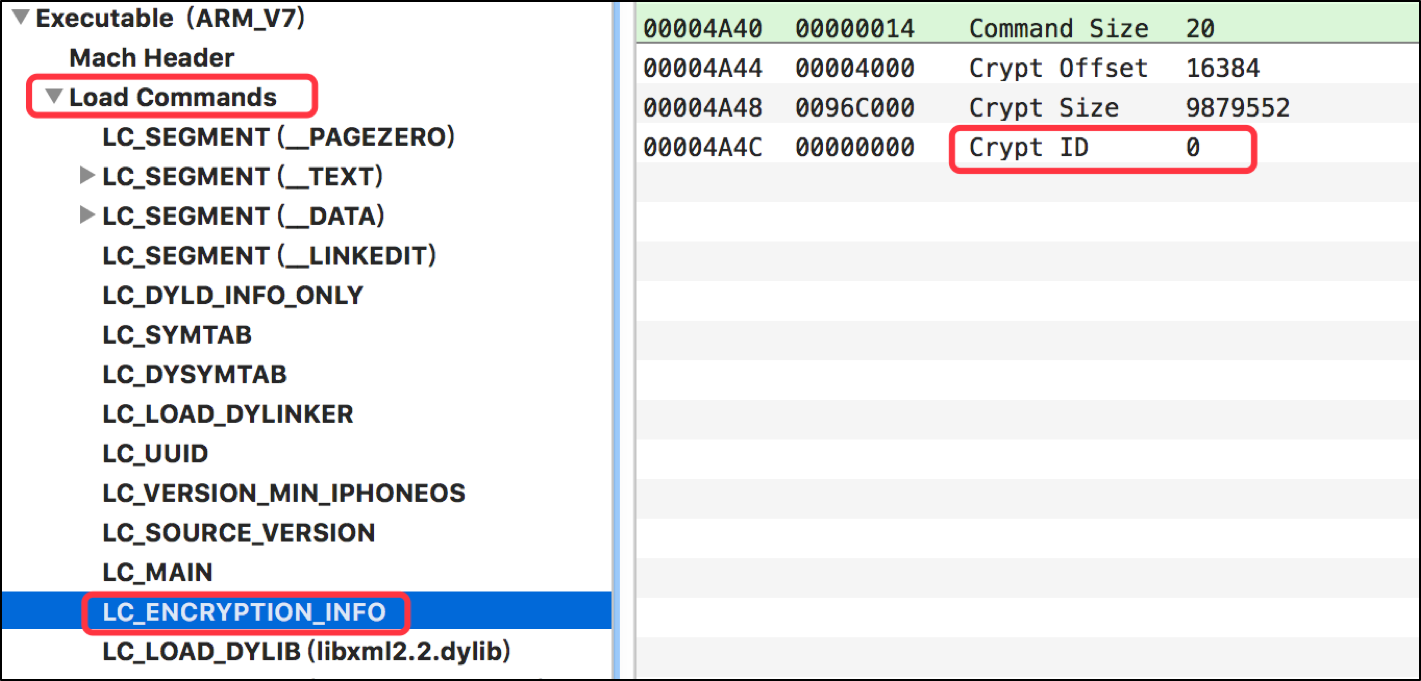

4. 如何验证可执行文件是否已经脱壳?

查看Load Commands -> LC_ENCRYPTION_INFO -> Crypt ID的值,0 代表 未加密

通过otool命令行也可以:otool -l 可执行文件路径 | grep crypt

5.Clutch - 配置

下载最新的Release版: https://github.com/KJCracks/Clutch/releases

建议去掉版本号,改名为Clutch

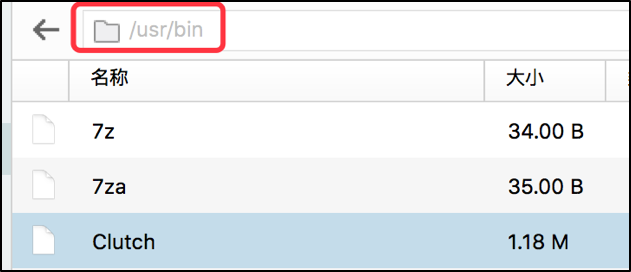

将Clutch文件拷贝到iPhone的/usr/bin目录

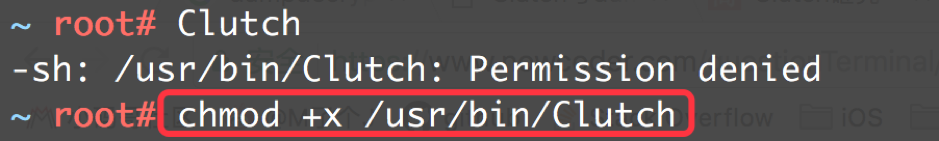

如果在iPhone上执行Clutch指令,权限不够,赋予“可执行的权限”

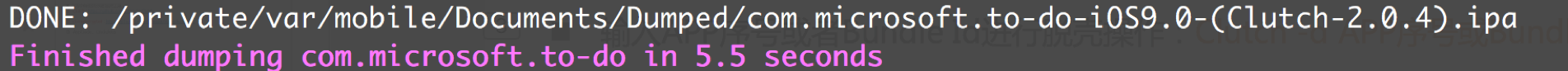

6.Clutch – 使用

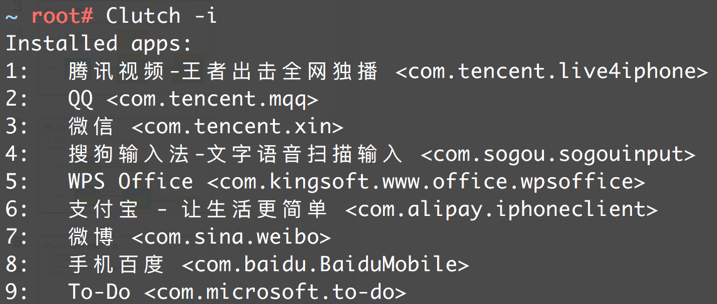

列出已安装的APP:Clutch -i

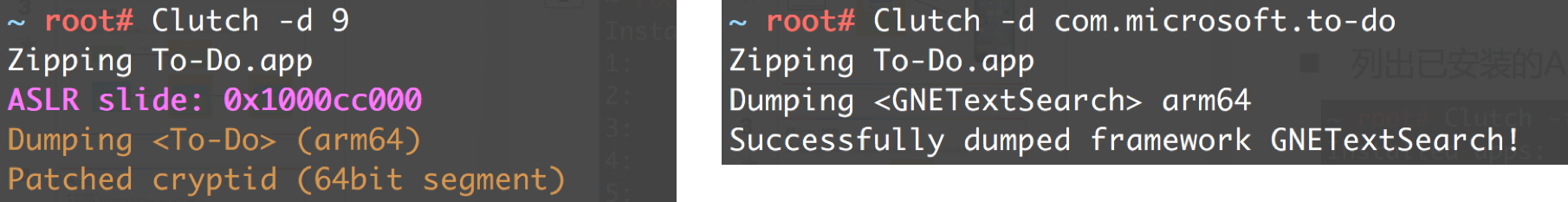

输入APP序号或者Bundle Id进行脱壳操作:Clutch -d APP序号或BundleId

脱壳成功后会生成一个ipa文件

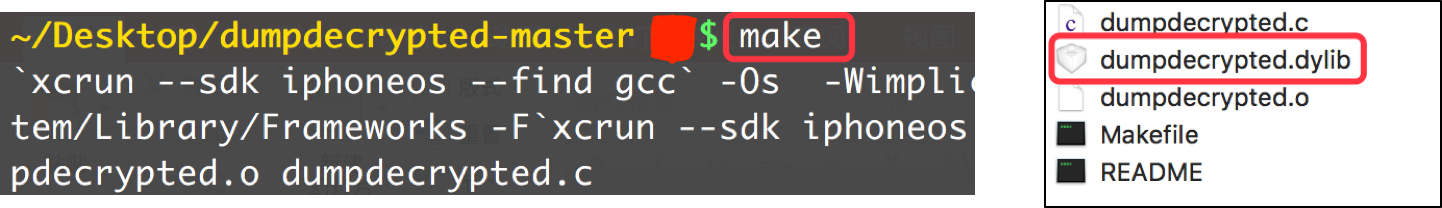

7.dumpdecrypted

下载源代码,然后在源代码目录执行make指令进行编译,获得dylib动态库文件

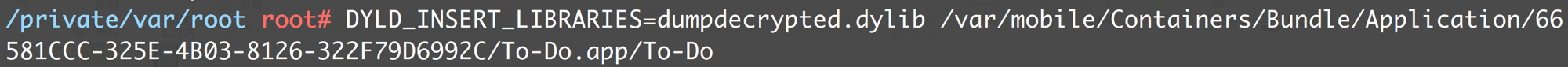

将dylib文件拷贝到iPhone上(如果是root用户,建议放 /var/root 目录)

- 终端进入dylib所在的目录

- 使用环境变量 DYLD_INSERT_LIBRARIES 将dylib注入到需要脱壳的可执行文件(可执行文件路径可以通过ps -A查看获取)

DYLD_INSERT_LIBRARIES=dumpdecrypted.dylib 可执行文件路径

.decrypted文件就是脱壳后的可执行文件

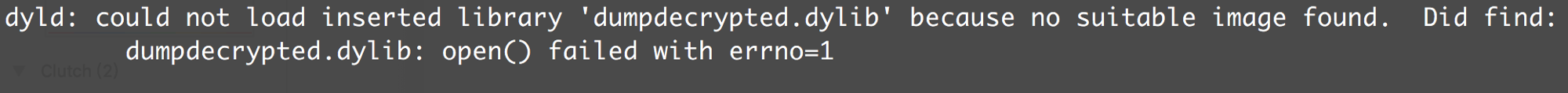

在使用过程中,可能会遇到以下错误:

原因:对dylib所在的文件夹权限不够

- 解决方案:将dylib放在用户所在文件夹,比如

- 如果是root用户,请将dylib放在/var/root目录

- 如果是mobile用户,请将dylib放在/var/mobile目录